установка и подключение своими руками на отопление

Группа безопасности для отопления – это специальный набор из особых элементов, которые применяются для осуществления целостной защиты системы обогрева. Она защищает от несчастных случаев при сильном повышении уровня давления либо выходе воздуха из системы.

Группа безопасности для системы отопления

Из чего состоит?

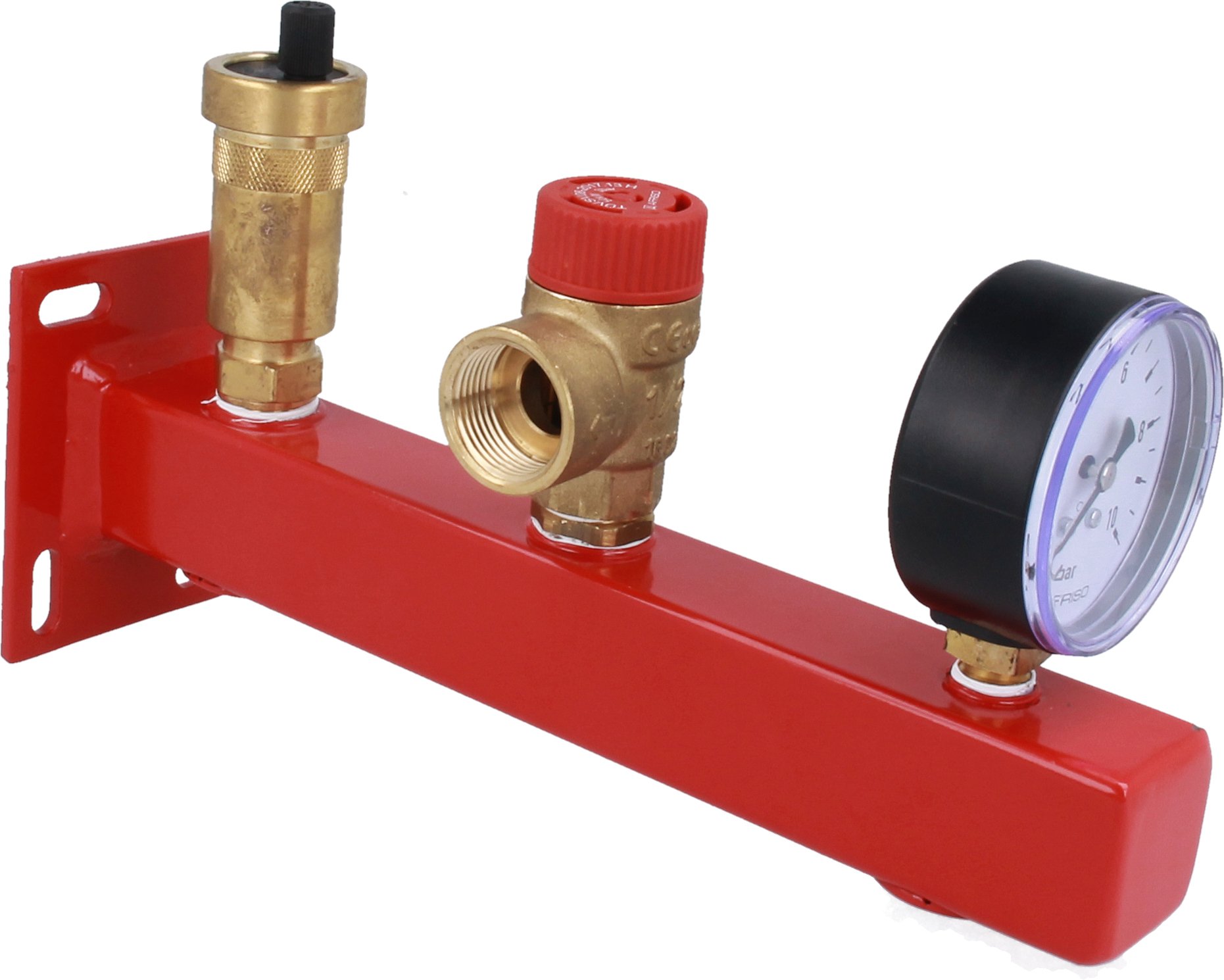

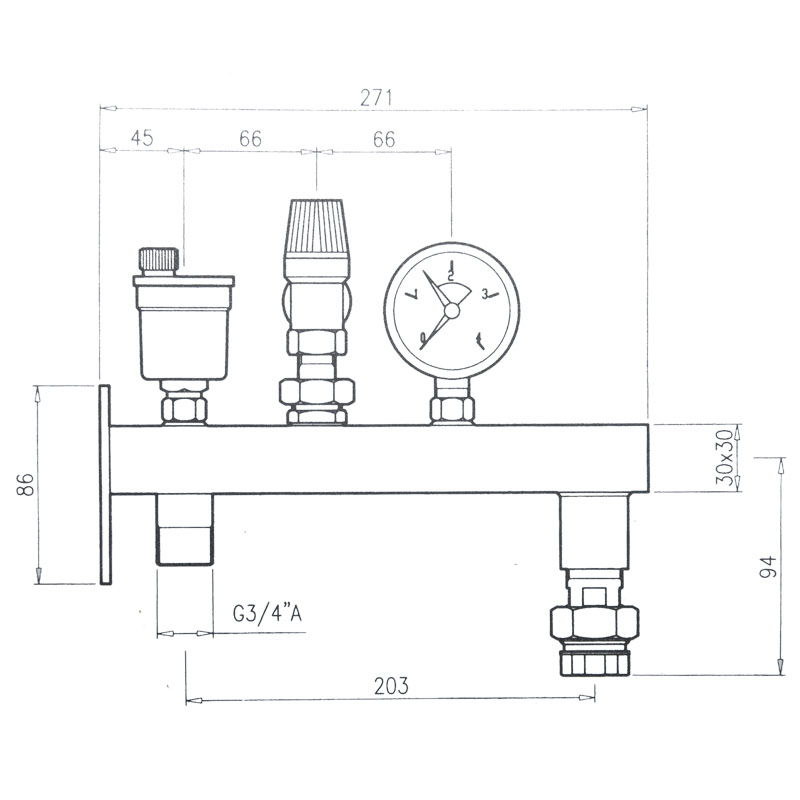

Группа безопасности системы отопления состоит из предохранителей. Оборудование включает в себя такие компоненты:

- предохранительный клапан;

- манометр;

- консоли, устанавливаемые на одном основании;

- воздухосбрасыватель.

Клапан, консоли, выполненные на единой подставке, корпус устройства для отвода воздуха, штуцер манометровый для подключения изготавливаются с применением горячей ковки, а впоследствии подвергаются токарной обработке. Выполняются эти элементы из латуни.

Крышка предохранительного клапана в то же время делается из прочного нейлона, что в обязательном порядке должен быть стойким к высоким температурам. Устройство для измерения давления производится из пластика типа ABS, а его шкала, изготовленная из лёгкого и крепкого сплава алюминия, защищается акриловым стеклом.

Устройство для измерения давления производится из пластика типа ABS, а его шкала, изготовленная из лёгкого и крепкого сплава алюминия, защищается акриловым стеклом.

Стоит сказать, как работает группа безопасности в системе отопления.

Составляющие группы безопасности

Назначение группы безопасности можно объединить в три пункта. Рассмотрим их детально.

Манометр необходим для того, чтобы можно было с лёгкостью определить давление жидкости в баке котла и в целостной системе. Пригодится также при заполнении трубопроводной сети и регулировке давления в закрытой системе отопления.

Воздухосбрасыватель имеет сервисное назначение. Внутри он имеет камеру с поплавком, который механически связан с клапаном. Клапан открывается, если воды нет. Функция прибора состоит в удалении воздуха в период функционирования, а также при заполнении радиатора и системы жидкостью. Второстепенная функция воздухосбрасывателя в выпуске первых паров, которые образуются в баке котла при чрезмерном нагреве.

Клапан предохранительный является аварийным прибором, который сбрасывает воду и пары, если указанный порог давления становится выше нормы.

Таким образом, назначение группы безопасности состоит в регулировке и предупреждении ситуаций аварий, которые могут быть связаны с закипанием теплоносителя в водяной рубашке теплового генератора. Принцип работы таков: изначально манометр реагирует на рост давления, затем появившийся пар уходит через воздухоотводчик, а потом происходит сбрасывание воды (или смеси пара и воды) из системы клапаном предохранения.

Группа безопасности с расширительным баком выполняет важную функцию в системе отопления, в случае отсутствия которой неминуемо произошёл бы взрыв оболочки котла.

А так, если ничего не делать, клапан сброса будет сливать жидкость до той поры, пока давление не войдёт в разрешённые рамки. Во многих котельных установках верхний порог давления равен 3 Бар. Есть модели и с максимальным давлением работы 1,6-2 Бар.

Всегда ли нужна установка группы безопасности?

Группа безопасности системы отопления нужна не всегда, однако, если вы желаете лишний раз подстраховаться, можете и установить её. К примеру, устройства, которые функционируют от сжигания природного газа или дизельного топлива, от потребления электрической энергии, не требует дополнительной защиты. Такие агрегаты уже имеют высокий уровень безопасности и могут тут же остановиться и отключить нагрев при росте температуры либо давления.

Установка группы безопасности в систему закрытого типа котла, работающего от газа или от сети электропитания, чаще производится просто для удобного обслуживания и комфортного контроля.

Схема установки группы безопасности для системы отопления с расширительным баком

В то же время источники тепла в виде твердотопливного котла имеют большую инерцию, потому сразу остановиться не могут. Даже котлам на пеллетных гранулах с автоматизированной системой необходимо чуть-чуть времени для сжигания топлива, попавшего в зону горения. А что случиться с топкой, которая полна горящих дров?

Даже котлам на пеллетных гранулах с автоматизированной системой необходимо чуть-чуть времени для сжигания топлива, попавшего в зону горения. А что случиться с топкой, которая полна горящих дров?

Терморегулятор при повышении температуры в рубашке мгновенно перекроет воздух, однако процесс завершится только со временем. Дрова не прекратят гореть, а будут тлеть, в результате чего температура жидкости станет выше ещё на пару градусов. Исключить вскипание и последующий взрыв поможет лишь группа безопасности. Поэтому в котле на твёрдом топливе она является обязательным условием.

Почти все компании-производители включают группу безопасности в стандартный комплект оснащения твердотопливного котла.

Монтаж и подключение группы безопасности к системе отопления

Тогда, когда котёл на твёрдом топливе не оснащён группой, её можно приобрести отдельно либо собрать своими руками. Важно будет только верно подобрать устройства под свой котёл.

Важно будет только верно подобрать устройства под свой котёл.

Теххарактеристики автоматического воздухосбрасывателя особо не имеют значения, но вот параметры манометра и аварийного клапана приобретаются по величине максимального рабочего давления, которое прописано в техническом паспорте агрегата.

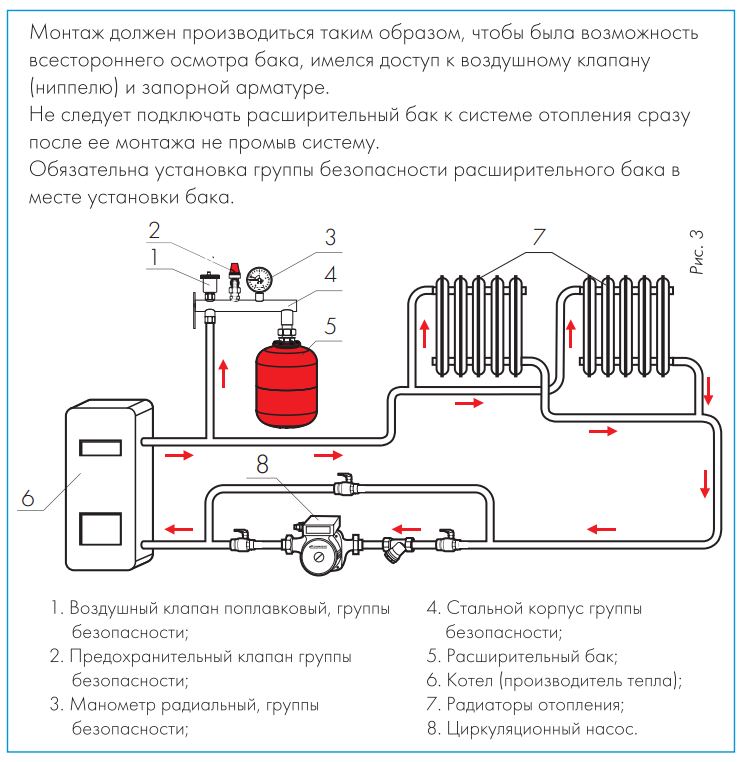

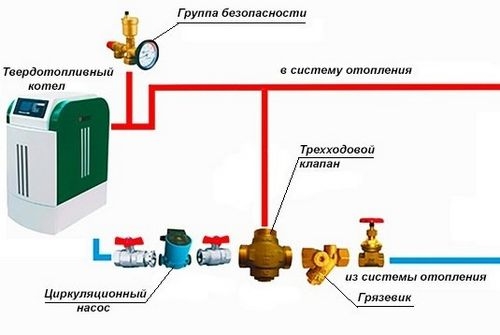

Схема расположения группы безопасности при обвязке твердотопливного котла

Монтаж группы безопасности в систему отопления провести не сложно. Это можно сделать самостоятельно при помощи обычного набора инструмента и двумя вариантами:

- Первый способ – это установка на первоначально установленный штуцер, который выходит их отопительного котла.

- Второй способ – врезка в трубопровод подачи на выходе из агрегата.

Теперь о том, как правильно установить группу безопасности на отопление.

При монтаже устройства важно помнить, что на участке посреди выходного патрубка котла и группой не стоит устанавливать различную арматуру. Также нельзя подключать другие приборы при помощи тройника. Чем меньше длина данного участка, тем лучше. Самый лучший вариант – установить приборы у самого агрегата.

Чем меньше длина данного участка, тем лучше. Самый лучший вариант – установить приборы у самого агрегата.

В случае крепления группы на магистрали подачи стоит выбрать такой участок, чтобы от входа к котлу можно было хорошо разглядеть показания манометра. Бывает так, что для этого необходимо сделать монтаж группы безопасности на отрезке трубы в вертикальном положении. Либо специальном кронштейне, который крепится к стене. К выходному патрубку клапана предохранения нужно подсоединить шланг (желательно бесцветный) и опустить его в канализацию или пластиковую канистру. Преимущество первого способа в том, что по уровню жидкости в ёмкости всегда можно будет отследить критическую работу котла в то время, когда вы отсутствовали дома.

Группа безопасности для отопления – важная часть всей системы обогрева. Она в обязательном порядке должна устанавливаться в твердотопливном котле, однако и в других агрегатах (от электросети, газовых) группа станет дополнительным источником охраны. Группа безопасности не стоит дорого, но в то же время сможет обеспечить хорошие условия для эксплуатации и создаст дополнительную защиту.

Группа безопасности не стоит дорого, но в то же время сможет обеспечить хорошие условия для эксплуатации и создаст дополнительную защиту.

установка с расширительным баком в закрытую систему, подключение, что это такое, как подключить к котлу, как работает

Содержание:

Благодаря группе или блоку безопасности обеспечивается исправность автономной отопительной системы. Чаще всего таким образом оснащаются закрытые обогревательные контуры.

Предназначение

Уменьшение чрезмерного водного напора в былые времена достигалось благодаря дроссельным шайбам, которые монтировались в отопительных магистралях. Эти изделия дисковидной формы имеют посредине отверстие под трубу, что позволяет несколько увеличивать гидравлическое сопротивление. В настоящее время вместо дроссельных шайб используются автоматические регуляторы температуры и давления – группы безопасности для отопления.

Чтобы понять, что такое группа безопасности в системе отопления, нужно разобраться, как она работает. Когда происходит авария (к примеру, выходит из строя расширительный бак), наблюдается резкий скачок давления в системе. Результатом этого могут стать серьезные негативные последствия, вплоть до полной потери работоспособности всего оборудования. Свою лепту негативного воздействия вносят также возникающие воздушные пробки. Благодаря системе безопасности отопление дома предохраняется от возникновения подобных ситуаций. Группа безопасности для отопления с расширительным баком не позволяет появляться воздушным пробкам, снижая при авариях уровень давления до комфортных параметров.

Когда происходит авария (к примеру, выходит из строя расширительный бак), наблюдается резкий скачок давления в системе. Результатом этого могут стать серьезные негативные последствия, вплоть до полной потери работоспособности всего оборудования. Свою лепту негативного воздействия вносят также возникающие воздушные пробки. Благодаря системе безопасности отопление дома предохраняется от возникновения подобных ситуаций. Группа безопасности для отопления с расширительным баком не позволяет появляться воздушным пробкам, снижая при авариях уровень давления до комфортных параметров.

Особенности

Установка группы безопасности в закрытую систему отопления происходит чаще всего в частных домах с газовым котельным оборудованием.

Его применение чревато возникновением следующих негативных моментов:

- Из-за небольшой тяги в дымоходе появляется реальная опасность угореть.

- Обычно подающий газовый трубопровод имеет отклонение от нормы внутреннего давления в ту или иную стороны.

- Запальник иногда гаснет.

Каждая из перечисленных ситуаций может стать причиной затухания основной горелки, с последующим проникновением газа в жилое помещение. Именно поэтому практикуется подключение группы безопасности к системе отопления старого образца. В некоторых газовых котлах имеется циркуляционный насос, отвечающий за равномерность подачи теплоносителя в каждую из линий.

Конструкция группы безопасности с расширительным баком

Для простоты понимания, как работает группа безопасности в системе отопления, необходимо разобраться с ее устройством.

Что входит в группу безопасности котла в стандартной комплектации:

- Корпус из оцинкованной стали.

- Автоматический стравливатель воздуха. Другое название прибора – кран Маевского. Благодаря ему лишний воздух из контура выводится наружу. Делают краны обычно из латуни.

- Клапан предохранения. Его задачей является дублирование стравливателя воздуха. Иногда воздухоотводчик не справляется с объемами скопившегося газа: в этом случае ему на помощь приходит клапан. С его помощью можно также спускать лишнюю воду. Материалом изготовления здесь также выступает сантехническая латунь.

- Термометр и манометр. Термометр нужен для определения температуры, а манометр позволяет узнать уровень давления в системе. За ориентир в данном случае берется параметр, указанный в документации котельного оборудования (обычно это – 1,5 атм.). Иногда применяют такой прибор, как термоманометр: по сути это — комбинация термометра и манометра, фиксирующая оба показателя газообразной и жидкой среды.

Крепление всех защитных и контролирующих приборов, включая термометр и манометр, происходит на верхней части металлического корпуса. Отдельная установка группы безопасности в системе отопления не практикуется, так как если хотя-бы одного прибора не будет, весь модуль теряет свою функциональность.

Также бывают ситуации, когда воздухоотводчик есть, а предохранительного клапана нет. В таком случае отвод лишнего воздуха будет осуществляться, а перегретая жидкость будет оставаться в системе. Как результат – весь обогревательный корпус может выйти из строя. Управление системой подачи тепла осуществляется при помощи контроллера отопления и ГВС: это позволяет поддерживать внутри жилища оптимальный температурный режим, с учетом изменения погоды на улице.

Принципы установки и подключения

На большинстве фабричных моделей котельного оборудования уже имеются блоки безопасности: чаще всего речь идет о настенных моделях. В отличии от них, напольное оборудование такого обеспечения не имеет, что предполагает его самостоятельную установку. Монтировать группу безопасности на котел отопления можно и по отдельности. В такой схеме размещение предохранительного клапана должно планироваться выше котла. Однако намного чаще используют комплексный принцип, как подключить группу безопасности котла, с локацией на одном участке: это не только удобнее, но и дешевле. При этом сама процедура установки не отличается особенной сложностью.

В такой схеме размещение предохранительного клапана должно планироваться выше котла. Однако намного чаще используют комплексный принцип, как подключить группу безопасности котла, с локацией на одном участке: это не только удобнее, но и дешевле. При этом сама процедура установки не отличается особенной сложностью.

Приступая к монтажным работам, необходимо заранее продумать алгоритм ремонта и обслуживания системы, что потребуется делать постоянно. Рекомендуется провести установку так, чтобы каждый из элементов системы безопасности котла можно было без затруднений снять, не сбрасывая при этом всю систему отопления.

Самое удобное место, где ставить группу безопасности в системе отопления – это труба подачи, в 150 см от котельного оборудования. Установка шаровых кранов в таком случае проводится сразу после блока безопасности, что позволит обеспечить долговечность и функциональность всего отопительного контура.

Тосол в системе отопления

Чтобы свести на нет негативные последствия для радиаторов и коммуникаций от снижения температуры, внутрь отопительного контура заливается тосол. В составе этого вещества присутствует этиленгликоль, относящийся к опасным для здоровья токсинам. Это предполагает соблюдение мер безопасности при работе с данной жидкостью: она не должна попасть ни на кожу, ни в глаза. Касается это также паров тосола, которые могут просачиваться в местах протечек отопительного трубопровода.

В составе этого вещества присутствует этиленгликоль, относящийся к опасным для здоровья токсинам. Это предполагает соблюдение мер безопасности при работе с данной жидкостью: она не должна попасть ни на кожу, ни в глаза. Касается это также паров тосола, которые могут просачиваться в местах протечек отопительного трубопровода.

Стоимость тосола у разных производителей может отличаться, однако в любом случае он обойдется намного дороже, чем обычная дистиллированная вода. Бывают ситуации, когда незамерзающие жидкости являются единственным приемлемым вариантом для обеспечения работоспособности системы. В таком случае потребуется знание определенных правил эксплуатации тосола и соблюдение мер безопасности. Бывает, что его заменяют обычным антифризом для автомобилей.

Правила использования тосола в системе обогрева здания:

- Важно учитывать тот факт, что по вязкости тосол намного превосходит дистиллированную воду. Это предполагает использование более мощного циркуляционного насоса.

- Вещество демонстрирует высокую текучесть, из-за чего даже небольшая трещина сможет спровоцировать попадание антифриза внутрь комнаты. Это выдвигает сугубые требования к уровню герметичности отопительного контура. Весь резиновый уплотнитель следует заменить на паронитовый.

- Тосол нагревается намного медленнее, чем вода. Это следует учесть при выборе оптимального температурного режима.

- Запрещается использовать чистый концентрированный тосол: перед заливанием в систему отопления его разводят дистиллированной водой.

В настоящее время установка системы безопасности на отопление в основном происходит еще на заводе. В тех редких случаях, когда такого блока на котельном оборудовании не имеется, его монтируют самостоятельно. Благодаря установке группы безопасности на отопление сводится на нет риск завоздушивания трубопровода и нарушение режима работы системы. В тех случаях, когда существует риск замерзания воды в контуре, вместо нее заливают тосол.

Группа безопасности котла в системе отопления: принцип работы, уствановка, подключение

В обвязке котельных установок используются различные элементы, каждый из которых выполняет отведенную ему функцию. Одни обеспечивают циркуляцию теплоносителя, другие его распределяют или перекрывают, третьи отвечают за фильтрование или компенсацию расширяющегося объема жидкости. Существуют и устройства, предотвращающие возникновение аварий в нештатных ситуациях. В данной статье мы осветим вопрос, какую роль играет группа безопасности котла в системе отопления, из чего она состоит и как правильно устанавливается.

Устройство и назначение группы безопасности

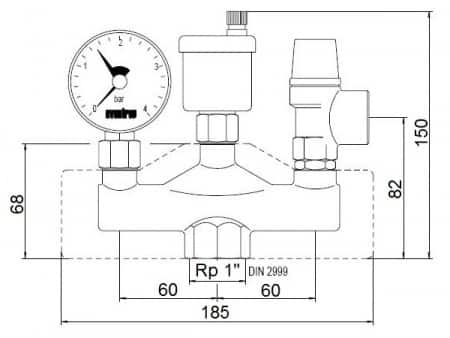

В сущности, этот простой элемент состоит из трех разных приборов, установленных на общем коллекторе. Последний изготавливается из латуни или нержавеющей стали и имеет 3 посадочных места в виде отверстий с резьбой.

Последний изготавливается из латуни или нержавеющей стали и имеет 3 посадочных места в виде отверстий с резьбой.

Снизу коллектор оснащен резьбовой муфтой для присоединения к системе отопления. Сверху к нему прикручиваются:

- манометр;

- автоматический воздухоотводчик;

- сбрасывающий предохранительный клапан.

Соответственно, группа безопасности отопления объединяет в себе 3 функции, разберем каждую из них подробнее. Манометр служит для визуального контроля за давлением воды в котловом баке и системе в целом. Также он играет важную роль при заполнении сети трубопроводов и настройке давления в том случае, когда система отопления – закрытого типа.

Основная функция воздухосбрасывателя — сервисная. Внутри него имеется камера с поплавком, механически связанным с клапаном, что открывается при отсутствии воды. Задача прибора — удалять воздух при заполнении котла и системы теплоносителем, а также в процессе эксплуатации. Есть и дополнительная функция – выпуск первых порций пара, образующегося в котловом баке при перегреве.

Предохранительный клапан – это аварийное устройство, сбрасывающее воду, пар или их смесь в случае превышения установленного порога давления. Получается, что принцип работы группы безопасности котла заключается в контроле и предупреждении аварийных ситуаций, связанных с закипанием теплоносителя в водяной рубашке теплогенератора. Ведь что при этом происходит? Сначала манометр регистрирует рост давления, потом появляющийся пар уходит через воздухосбрасыватель, и последняя стадия – сброс воды или пароводяной смеси из системы предохранительным клапаном.

Если бы группа безопасности в системе отопления отсутствовала, то за перегревом неминуемо последовал бы взрыв оболочки агрегата со всеми вытекающими последствиями. А так, если не предпринимать никаких действий, сбросной клапан будет сливать воду до тех пор, пока давление не войдет в допустимые рамки. В подавляющем большинстве котельных установок верхний порог давления составляет 3 Бар, хотя есть экземпляры с максимальным рабочим давлением 1. 6—2 Бар.

6—2 Бар.

Сфера применения

Оказывается, группа безопасности для отопления нужна далеко не всегда, но по желанию домовладельца может быть установлена в любой системе и служить подстраховкой. Например, теплогенераторы, сжигающие природный газ и дизельное топливо, а также работающие на электроэнергии, не нуждаются в дополнительной защите. Эти котлы сами по себе имеют высокий уровень безопасности и могут моментально остановиться и прекратить нагрев при возрастании температуры или давления.

Примечание. В закрытых системах отопления с газовым или электрическим котлом группа безопасности чаще всего ставится для удобства контроля и обслуживания.

А вот источники тепла на твердом топливе обладают большой инерцией и сразу остановиться не могут. Даже автоматизированным пеллетным котлам требуется немного времени, чтобы сжечь топливо, попавшее в зону горения. А представьте себе топку, полную горящих дров? Термостат или контроллер при росте температуры в рубашке перекроют воздух моментально, но процесс прекратится далеко не сразу. Дрова не погаснут, а станут тлеть и в результате температура воды вырастет еще на несколько градусов. Предотвратить вскипание и взрыв может только группа безопасности для твердотопливного котла, оттого она является непременным атрибутом теплогенераторов этого типа.

Дрова не погаснут, а станут тлеть и в результате температура воды вырастет еще на несколько градусов. Предотвратить вскипание и взрыв может только группа безопасности для твердотопливного котла, оттого она является непременным атрибутом теплогенераторов этого типа.

Примечание. Большинство производителей изначально комплектуют свои твердотопливные агрегаты группой безопасности.

Указания по монтажу

Если дровяной или угольный котел не укомплектован группой безопасности, то ее без проблем можно купить отдельно или собрать самостоятельно. Здесь главное — правильно подобрать приборы под свой теплогенератор. Технические характеристики автоматического воздухоотводчика большой роли не играют, а вот манометр и аварийный клапан подбираются по величине максимального рабочего давления, указанного в инструкции по эксплуатации на котел.

Вообще, установка группы безопасности в системе отопления никакой сложности не представляет, это может сделать любой человек при наличии стандартного набора слесарного инструмента. Монтаж может осуществляться двумя способами:

Монтаж может осуществляться двумя способами:

- постановка на «родной» штуцер, выходящий из котла;

- врезка в подающий трубопровод на выходе из теплогенератора.

Важно. При установке элемента следует помнить одно главное правило: на участке между выходным патрубком агрегата и группой безопасности запрещается ставить какую-либо арматуру и не допускается подключение других устройств с помощью тройника. Длина этого участка должна быть как можно меньше, в идеале приборы ставятся у самого котла. Ниже на фото показан весь набор перечисленных нарушений:

Когда группа ставится на подающей магистрали, то следует выбрать такое место, чтобы от входа в котельную были хорошо видны показания манометра. Иногда для этого нужно выполнить монтаж группы безопасности на вертикальном отрезке трубы или специальном кронштейне, прикрепляемом к стене. К выходному патрубку предохранительного клапана следует подсоединить шланг (лучше прозрачный) и опустить его в пластиковую канистру или канализацию. Первый вариант хорош тем, что по наличию воды в емкости вы всегда будете замечать, когда в ваше отсутствие котел работал в критическом режиме.

Первый вариант хорош тем, что по наличию воды в емкости вы всегда будете замечать, когда в ваше отсутствие котел работал в критическом режиме.

Заключение

Невзирая на то, что в установке группы безопасности нуждаются только твердотопливные котлы, ее можно, и даже рекомендуется ставить во все отопительные системы закрытого типа. Это не приведет к большим затратам, зато создаст комфортные условия для обслуживания и обеспечит дополнительную ступень защиты.

Группа безопасности в системе отопления

Пользователи индивидуальных систем отопления обязаны самостоятельно следить за тем, чтобы отопительное оборудование функционировало максимально безопасно. С этой целью должна быть установлена группа безопасности в системе отопления, т. к. она предотвратит чрезмерное давление и минимизирует риск завоздушивания, благодаря чему все приборы будут полностью работоспособными. Такая группа представляет собой комплекс приборов, которые обеспечивают безаварийное функционирование сети и контроль давления рабочей жидкости.

Такая группа представляет собой комплекс приборов, которые обеспечивают безаварийное функционирование сети и контроль давления рабочей жидкости.

Содержание статьи:

Подробнее о том, что собой являет группа безопасности, из каких элементов она состоит и как устанавливается, и пойдет речь в сегодняшней статье.

Популярные производителя, цены

Для удобства пользователей информация о производителях приведена в виде небольшой таблицы.

Таблица 1. Изготовитель групп безопасности для отопления

Наименование | Доступные модели | Описание | Среднерыночная стоимость, в рублях |

АРС | Производятся в двух модификациях – Professional (имею круглую форму) Standart (может быть двух типов – квадратным и латунным). | Все модели предназначаются для защиты отопительной системы закрытого типа, а еще для установки расширительного бака. | От 1308 до 1422 |

Fado | Выпускается всего в одной модификации, а именно – Fado-1. | Латунная группа безопасности в системе отопления, которая может быть использована с теплогенератором, баком или системой «теплого пола». Весит 550 граммов. | 2330 |

Изготавливается в двух модификациях – для защиты отопительного котла и для защиты расширительного бака. | Подключение нижнего типа, показатель номинального давления составляет 10 атмосфер. Температура рабочей жидкости не должна превышать 110 градусов. Еще одна особенность моделей – это внутренняя резьба. | От 2965 до 3320 (в зависимости от модификации) | |

Watts | Эти группы выпускаются в пяти модификациях, но все они предназначаются для защиты отопительного котла. | Все эти модификации выполнены на стальной консоли (исключением является разве что KSG-30 N, у которой все элементы находятся внутри латунного корпуса). Устанавливаются над теплогенератором, в вертикальном положении. | От 2625 до 5650 |

Как видим, выбор достаточно велик, но за качество – собственно, как и везде – придется заплатить больше.

Основные причины гидравлического удара в системе водоснабжения

Ранее мы рассказывали о том почему возникает и как предотвратить гидроудар в системе отопления, в дополнение к этой статье советуем вам ознакомится с данной информацией читайте об этом тут

Конструктивные элементы прибора

Любая группа безопасности – это металлический корпус, в котором заключены такие устройства:

- предохраняющий клапан;

- манометр;

- воздухоотводчик.

Разберемся со структурой и предназначением каждого из элементов.

Элемент №1. Предохраняющий клапан

Такой клапан предназначается для защиты отопительной системы от чрезмерно высокого давления. Есть определенный показатель давления, на который этот прибор рассчитан, и как только он (показатель) будет превышен, происходит срабатывание и все лишнее сбрасывается. В принципе, в отоплении давление компенсируется с помощью расширительного бака: когда жидкость нагревается, ее излишки попадают в бак, благодаря чему давление в сети остается постоянным, а сама система из-за этого не страдает. Что характерно, общие объемы рабочей жидкости остаются одинаковыми.

Но в некоторых случаях бак не срабатывает. И именно для такого рода случаев требуется предохраняющий клапан, который будет сбрасывать лишнюю жидкость из сети. Во избежание вытекания воды на пол к резьбе необходимо подключать шланг, который выводится в канализацию. А из этого можно сделать еще один вывод: в котельной в обязательном порядке должна быть канализация.

Обратите внимание! При этом ни в коем случае нельзя выливать в канализационную систему антифриз (если таковой используется в качестве теплоносителя).

В верхней части клапана имеется рукоятка (зачастую красного цвета), посредством которой проверяется работоспособность прибора. Для этого нужно всего лишь провернуть рукоятку в ту сторону, куда указывает стрелочка, после чего должна потечь вода; если она перестает течь после того, как рукоятка уже отпущена, значит, клапан работает нормально. Если течение воды продолжается, то нужно еще несколько раз открыть/закрыть клапан – обычно после этого все приходит в норму.

В случае если вода никак не желает держаться в клапане, его следует заменить, причем как можно быстрее. Еще жидкость может вытекать, если клапан недостаточно плотно «сидит» в седле. Стоит отметить, что предохранители производятся с расчетом на различные показатели давления, а при выборе того или иного варианта следует основываться на том давлении, на какое рассчитан ваш теплогенератор. Для частного дома, к примеру, потребуется клапан на 3 атмосферы.

Для частного дома, к примеру, потребуется клапан на 3 атмосферы.

Но как быть, если группа безопасности в системе отопления с требуемым предохранителем отсутствует в продаже? В таких случаях лучше приобрести все устройства по отдельности, а группу собрать уже дома своими руками (детальнее об этом несколько позже).

Элемент №2. Манометр

Основное предназначение манометра – регулировка давления в магистрали. Они, равно как и писанные выше предохранители, могут быть рассчитанными на различные показатели давления в целях максимального комфорта эксплуатации. Чтобы узнать показания того или иного прибора, нужно просто внимательно изучить его корпус (обычно этого вполне достаточно).

Ввиду того, что в частных домах давление составляет преимущественно 2 или 3 атмосферы, то и прибор должен быть рассчитан максимум на 4 атмосферы.

На самом приборе имеются две стрелки – черная (она же рабочая) и красная (необходима для контроля). Вторую стрелку необходимо устанавливать вручную на требуемую отметку (как правило, на 2 атмосферы, для теплогенераторов напольного монтажа большего и не нужно; хотя конкретный показатель указывается в технической документации). И если черная стрелка во время функционирования «зашла» дальше красной, значит, давление чересчур возросло.

Вторую стрелку необходимо устанавливать вручную на требуемую отметку (как правило, на 2 атмосферы, для теплогенераторов напольного монтажа большего и не нужно; хотя конкретный показатель указывается в технической документации). И если черная стрелка во время функционирования «зашла» дальше красной, значит, давление чересчур возросло.

Элемент №3. Автоматический воздухоотводчик

Группу безопасности необходимо устанавливать в верхней части как раз из-за воздухоотводчика – дело в том, что он должен располагаться в наивысшей точке, куда и направляются воздушные пузырьки. По сути, это еще одна разновидность крана Маевского, способная функционировать на автомате. Закручивать или откручивать его не нужно, т. к. воздух отводится в автоматическом режиме. В случае аварийной ситуации этот прибор является поистине незаменимым. Например, температурный регулятор может неожиданно прекратить работу, из-за чего рабочая жидкость в теплогенераторе может закипеть. И в это время может выделяться воздух, который со стопроцентной гарантией нарушит целостность всей системы.

А при помощи воздухоотводчика, этого элемента группы безопасности в системе отопления, будет осуществляться его – воздуха — отвод.

Обратите внимание! Обязательным условием нормального функционирования группы безопасности является грамотная ее установка. Малейшая оплошность при монтаже лишает применение группы какого-либо смысла и та может попросту не сработать в случае критической ситуации.

Видео – Группа безопасности и отопительная система

Принцип действия такой группы

А теперь представим, что по какой-либо причине расширительный бак – чисто гипотетически – вдруг не компенсировал термальное расширение теплоносителя, что так важно в работе всей системы отопления. В таком случае давление в магистрали начнет расти. Тогда и срабатывает предохраняющий клапан: пружина, находящаяся в нем, уже неспособна удерживать рабочую жидкость, она сжимается, из-за чего открывается вентиль и давление, наконец, сбрасывается.

Каким образом все это происходит?

- Фаза первая. Излишки воздуха выходят посредством воздухоотводчика.

- Фаза вторая. Лишняя рабочая жидкость спускается через специальный отвод в предохраняющем клапане.

Обратите внимание! Во избежание случайных ожогов при внезапном срабатывании клапана и сбросе излишков рабочей жидкости к отводу подсоединяется специальный шланг или трубка, которую нужно вывести в канализационную систему.

Основные разновидности отопительных групп безопасности

Конфигурация блоков безопасности, как уже отмечалось выше, может быть самой разнообразной. Существует, к примеру, вот такой вариант.

Или вот еще один вариант, в котором все элементы заключены в единый корпус.

Еще несколько вариантов.

В продаже имеются и многие другие варианты выполнения группы безопасности, но внешние показатели в данном случае значения не имеют, поскольку принцип действия у всех них один и тот же. Выбирать же ту или иную модель следует, повторимся, по показателю давления, на который рассчитан манометр и предохраняющий клапан.

Выбирать же ту или иную модель следует, повторимся, по показателю давления, на который рассчитан манометр и предохраняющий клапан.

Теперь, разобравшись с основными типами групп, ознакомимся с популярными производителями и примерной стоимостью такой продукции.

Где установить блок безопасности?

В случае наличия отопительного котла настенного типа можно вообще ни о чем не заботиться, поскольку обо всем уже позаботился изготовитель: группа безопасности уже имеется на тыльной стенке или внутри самого прибора.

Но для котлов напольного типа блоки следует приобретать отдельно и устанавливать собственноручно. В каком именно месте? На трубе подачи, в максимальной близости от теплогенератора (то есть не далее, чем в 100-150 сантиметрах от него). Что же касается манометра, то он должен устанавливаться так, чтобы все его показания были хорошо видны. Также нужно, чтобы было хорошо видно рабочую жидкость, которая вытекает из предохраняющего клапана, о чем также следует знать еще до начала монтажных работ.

Особенности монтажа

Вначале необходимо вкратце поговорить об отсекающих шаровых кранах (позже вы узнаете, для чего именно). При обустройстве системы отопления необходимо позаботиться, чтобы при поломке любого из элементов его можно было с легкостью заменить или, как вариант, отремонтировать, причем без слива теплоносителя со всей системы. Именно с этой целью устанавливаются шаровые краны.

Допустим, протекла батарея. В таком случае нужно всего лишь перекрыть отсекающие краны – до и после батареи, – а затем снять и саму батарею. Система отопления после этого продолжит свое функционирование, а это крайне важно, если на улице достаточно холодно. В отсутствие же таких кранов придется сливать всю рабочую жидкость с магистрали. Это потребует много сил и времени, а, что более важно, система в это время работать не будет.

Обратите внимание! Такие краны рекомендуется ставить на все отопительные приборы: и на циркуляционный насос, и на батареи, и на мембранный бачок, проч.

А теперь у нас – непосредственно группа безопасности в системе отопления. Ниже приведена краткая инструкция, из которой вы узнаете, в какой последовательности следует устанавливать блок.

Шаг 1. Группу безопасности следует ставить на трубу подачи, не далее чем в 100-150 сантиметрах от отопительного котла.

Шаг 2. Не имея требуемых знаний, многие при установке этого прибора ставят между ним и теплогенератором отсекающие краны или же, как вариант, непосредственно на саму группу. Их объяснение выглядит так: если котел выйдет из строя, то его с легкостью можно будет исправить или заменить. Ниже приведены два варианта неправильной установки отсекающих кранов.

В каждом из примеров краны поставлены неправильно, а если теплогенератор выйдет из строя, то его продавец откажет вам в гарантии, так как прибор был установлен не так, как нужно. При подобного рода расположении кранов риск перегрева системы повышается, что может привести к поломке котла.

Шаг 3. При грамотной установке краны должны располагаться за группой безопасности. Это правильно, а в гарантии в таком случае вам никто не откажет.

Видео – Как подключить группу безопасности

Изготовление группы безопасности в домашних условиях

Многие интересуются, можно ли собственноручно сделать такую группу? Можно, но для этого нужно по отдельности приобрести каждый из элементов, после чего соединить их посредством переходников, тройников и так далее. Корпус блока можете сварить из кусков фитингов и труб, выполненных из полипропилена – это будет стоить гораздо дешевле, чем «магазинный» вариант, выполненный из латуни.

При этом не стоит забывать, что полипропиленовая группа безопасности может устанавливаться лишь в те магистрали, где температура рабочей жидкости невысокая (к примеру, в системы «теплого пола»), но ни в коем случае не в батареи! Это объясняется тем, что если жидкость нагреется до 95 градусов, то это приведет к деструкции полипропилена, а последствия этого могут быть самыми непредсказуемыми.

Видео – Группа безопасности

Группа безопасности котла Watts KSG 30 20M-ISO до 100 кВт стальная, подключение консоли 1″ сбросной клапан 3/4″х1″ в теплоизоляции

Описание «Группа безопасности котла Watts KSG 30 20M-ISO до 100 кВт стальная, подключение консоли 1″ сбросной клапан 3/4″х1″ в теплоизоляции» отсутствует

Технические характеристики

| Общие | |

| Комплект поставки | Консоль, предохранительный клапан, автоматический воздухоотоводчик и манометр |

| Бренд | Watts |

| Тип арматуры | Группа безопасности котла |

| Гарантия | 2 года |

| Страна производитель | Германия |

| Материал корпуса | Сталь |

| Технические характиристики | |

| Мощность котла | до 100 кВт |

| Рабочая температура | 110 °C |

| Рабочее давление | 3 бара |

| Вид резьбы | Внутреняя |

| Диаметр резьбы | 1″ |

| По Москве в прeделах от МКАД до ТТК | 1000 руб |

| За пределы МКАД | 1000 руб + 40 руб за 1 км от МКАД |

| Заказ на сумму от 150 000 руб | бесплатно |

| САМОВЫВОЗ |

Самовывоз товара осуществляется по 50% предоплате из Лесного Городка.

|

| Наличными водителю-экспедитору (предоставляются кассовый и товарный чеки) |

| Оплата в офисе по картам Visa или Mastercard |

| Безналичный расчет (предоставляются счет-договор на поставку товара, универсальный передаточный документ ) |

| Для получения счета на оплату необходимы следующие реквизиты: Наименование юридического лица с указанием организационно-правовой формы, ИНН, КПП, адрес, расчетный счет, БИК, корреспондирующий счет. |

+7(495)-150-38-00

Заказ обратного звонка

Отзывы

Отзывов нет. Вы можете оставить отзыв об этом товаре первым!

Вы можете оставить отзыв об этом товаре первым!

Добавить отзыв

Поделиться с друзьями:

Просмотренные товары

Подключение группы управления к Центру безопасности Azure

- Чтение занимает 2 мин

В этой статье

Вы можете использовать Политику Azure для включения всех подписок Azure одной группы управления (ГУ) в Центр безопасности Azure. Такой подход более удобный по сравнению с доступом к каждой подписке с портала и работает, даже если подписки принадлежат разным владельцам.

Такой подход более удобный по сравнению с доступом к каждой подписке с портала и работает, даже если подписки принадлежат разным владельцам.

Для подключения группы управления и всех ее подписок:

В роли пользователя с правами Администратор безопасности откройте Политику Azure и найдите определение Включение Центра безопасности Azure в подписке.

Выберите Назначить и убедитесь, что задана область действия для уровня ГУ.

Совет

Область является единственным обязательным параметром.

Выберите Создать задачу исправления, чтобы убедиться в подключении всех имеющихся подписок, для которых не настроена поддержка Центра безопасности.

При успешном назначении определения оно будет:

- Обнаруживать все подписки в группе управления, не зарегистрированные в Центре безопасности.

- Обозначать эти подписки как «несоответствующие».

- Обозначать все зарегистрированные подписки как «соответствующие» (независимо от того, включен у них Azure Defender или нет).

Затем задача по исправлению бесплатно включит Центр безопасности для всех несоответствующих подписок.

Важно!

Определение политики включит Центр безопасности только для имеющихся подписок. Для регистрации новых подписок откройте вкладку «Соответствие», выберите необходимые несоответствующие подписки и создайте задачу исправления. Повторите этот шаг, если у вас есть несколько новых подписок, которые вы хотите отслеживать в Центре безопасности.

Дополнительные изменения

Есть множество способов изменить определение Политики Azure:

Определить соответствие иначе — предоставляемая политика классифицирует все подписки в ГУ, которые еще не зарегистрированы в Центре безопасности, как «несоответствующие». Вы можете выполнить настройку таким образом, чтобы этот статус применялся ко всем подпискам без Azure Defender.

Поставленное определение определяет несколько из приведенных ниже параметров ценообразования как соответствующие. Это означает, что подписка, для которой задано значение «стандартный» или «бесплатный», будет соответствовать требованиям.

"existenceCondition": { "anyof": [ { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, { "field": "microsoft.security/pricings/pricingTier", "equals": "free" } ] },Если изменить настройки следующим образом, тогда соответствующими будут только подписки уровня «Стандартный»:

"existenceCondition": { { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, },Определение некоторых планов Azure Defender, которые будут применяться при включении Центра безопасности — предоставляемая политика включает Центр безопасности без дополнительных планов Azure Defender.

Возможно, вы захотите включить несколько из них.

Возможно, вы захотите включить несколько из них.Раздел

deploymentпредоставленного определения имеет параметрpricingTier. По умолчанию для него задано значениеfree, однако его можно изменить.

Дальнейшие действия

Теперь, когда вы подключили целую группу управления, включите расширенную защиту Azure Defender.

Тройник подключения группы безопасности Viessmann (АРТ. 7237422)

Тройник подключения группы безопасности Viessmann (АРТ. 7237422)<>

Похожие товары

- Вход на сайт

- Регистрация

Забыли пароль?

Введите адрес эл. почты, указанный при регистрации и мы вышлем ссылку для восстановления пароля:Проверьте почту!

Инструкции по восстановлению доступа к сайту отправлены на Ваш адрес электронной почтыНазад к форме входаЗакрыть окноВызов замерщика

Благодарим за обращение!

Ваша заявка отправлена успешно, ожидайте звонка.

Написать письмо

Благодарим за обращение!

Ваша письмо отправлено успешно, ожидайте ответа.

Калькулятор стоимости

Благодарим за обращение!

Ваша заявка отправлена успешно, ожидайте звонка.

Сохранить в черновик

Опция доступна только для авторизованных пользователей. Предлагаем Вам войти на сайт со своими ключами, либо оформить регистрацию, если Вы до сих пор не сделали этого.

- Вход на сайт

- Регистрация

Сохранить в черновик

Товар будет сохранен в заказ-черновик с возможностью

последующего оформления. Вы можете создать новый черновик,

либо добавить товар в уже созданные.

Все черновики доступны в Вашем личном кабинете.

Новый черновик

Товар попадает в новый список:

Созданные черновики

Товар будет добавлен к спискам товаров в выбранных черновиках:

Черновиков пока нет.

Заявка отправлена

Благодарим за обращение!

Ваша заявка отправлена успешно, в течение 2-х рабочих дней

мы подготовим детальное предложение по проекту.

Консультация главного инженера

Благодарим за обращение!

Ваша заявка отправлена успешно, ожидайте звонка.

Перезвонить вам?

Благодарим за обращение!

Ваша заявка отправлена успешно, ожидайте звонка.

Заявка отправлена

Спасибо, ваша заявка принята!

Менеджер свяжется с вами в ближайшее время.

90

101 Советы и предложения по безопасности AWS, часть 3: Рекомендации по использованию групп безопасности в AWS

Это третья запись в нашей серии из 4 частей Советов и предложений по безопасности AWS, которая призвана помочь вам в развитии и укреплении безопасности вашей организации на основе проактивной комплексной стратегии безопасности.

На данный момент мы охватили:

Ресурсы безопасности AWS

Электронная книга: Как выглядят критические неправильные конфигурации AWS

Безопасность AWS со стеком угроз

Сегодня в центре внимания лучших практик использования групп безопасности в AWS (а в заключительной части, части 4, мы будем иметь дело с передовыми методами безопасности AWS) .

Лучшие практики использования групп безопасности в AWS

1. Группы безопасности являются центральным компонентом межсетевых экранов AWS.

«Amazon предлагает виртуальный брандмауэр для фильтрации трафика, проходящего через сегмент облачной сети; но способ управления межсетевыми экранами AWS немного отличается от подхода, используемого в традиционных межсетевых экранах. Центральным компонентом межсетевых экранов AWS является «группа безопасности», которую другие поставщики межсетевых экранов называют политикой (т.е., сборник правил). Однако есть ключевые различия между группами безопасности и традиционными политиками межсетевого экрана, которые необходимо понимать.

«Во-первых, в AWS в правиле нет« действия », указывающего, разрешен ли трафик или нет. Это связано с тем, что все правила в AWS положительны и всегда разрешают указанный трафик — в отличие от традиционных правил межсетевого экрана.

«Во-вторых, правила AWS позволяют указать источник трафика или пункт назначения трафика, но не оба в одном правиле. Для правил для входящего трафика есть источник, в котором указано, откуда идет трафик, но нет пункта назначения, указывающего, куда идти. Для исходящих правил все наоборот: вы можете указать место назначения, но не источник. Причина этого в том, что группа безопасности AWS всегда устанавливает неуказанную сторону (источник или место назначения, в зависимости от обстоятельств) в качестве экземпляра, к которому применяется группа безопасности.

Для правил для входящего трафика есть источник, в котором указано, откуда идет трафик, но нет пункта назначения, указывающего, куда идти. Для исходящих правил все наоборот: вы можете указать место назначения, но не источник. Причина этого в том, что группа безопасности AWS всегда устанавливает неуказанную сторону (источник или место назначения, в зависимости от обстоятельств) в качестве экземпляра, к которому применяется группа безопасности.

«AWS позволяет гибко применять эти правила. Одиночные группы безопасности можно применять к нескольким экземплярам таким же образом, как вы можете применить традиционную политику безопасности к нескольким брандмауэрам.AWS также позволяет делать обратное: применять несколько групп безопасности к одному экземпляру, что означает, что экземпляр наследует правила от всех связанных с ним групп безопасности. Это одна из уникальных особенностей предложения Amazon, позволяющая создавать группы безопасности для определенных функций или операционных систем, а затем смешивать и сопоставлять их в соответствии с потребностями вашего бизнеса ».

— Avishai Wool, A Guide to AWS Security , Остров Инфосек; Твиттер: @InfosecIsland

2.Включите и настройте журналы потоков AWS VPC.

«Включите журналы потоков AWS VPC для вашего уровня VPC, подсети или ENI. Журналы потоков AWS VPC могут быть настроены для записи как принятых, так и отклоненных записей, проходящих через группы ENI и безопасности EC2, ELB и некоторых дополнительных сервисов. Эти записи журнала потока VPC можно сканировать, чтобы обнаруживать шаблоны атак, предупреждать об аномальных действиях и потоках информации внутри VPC, а также предоставлять ценную информацию для операций группы SOC / MS ».

— Хариш Ганесан, 27 лучших практических советов по группам безопасности веб-сервисов Amazon , 8 000 миль; Twitter: @ 8KMiles

3.Используйте текущие управляемые политики.

«Раньше были доступны только встроенные политики на основе идентификационных данных (IAM).

Управляемые политики появились позже. Таким образом, не все старые передовые практики облачных вычислений AWS, существовавшие в эпоху встроенных политик, могут быть применимы и в настоящее время. Поэтому рекомендуется использовать доступные сейчас управляемые политики. С помощью управляемых политик вы можете управлять разрешениями из центра, а не связывать их напрямую с пользователями. Это также позволяет вам правильно классифицировать политики и повторно использовать их.Обновление разрешений также становится проще, когда одна управляемая политика привязана к нескольким пользователям. Кроме того, в управляемых политиках вы можете добавить до 10 управляемых политик для пользователя, роли или группы. Однако размер каждой управляемой политики не может превышать 5120 символов ».

— Jayashree Hegde, Аналитический центр AWS Cloud Security: 5 причин, почему следует подвергать сомнению свои старые методы , Botmetric;

4. Посмотрите на все группы безопасности, связанные с каждым экземпляром, чтобы получить полную картину того, что касается регулируемых данных.

«AWS четко настроен таким образом, чтобы вы могли просматривать каждую группу безопасности по очереди и проверять ее, чтобы вы могли просматривать правила, сравнивать их с корпоративными политиками и нормативными требованиями, чтобы увидеть, совпадают ли они. Таким образом, это простой и экономичный вариант.

Однако здесь есть два предостережения. Во-первых, у вас нет контекста, если вы посмотрите на отдельную группу безопасности отдельно. Вы даже не знаете, связаны ли с каждой группой безопасности какие-либо экземпляры — это может быть «свободно плавающее», что вполне возможно в AWS.

«Во-вторых, группы безопасности AWS можно смешивать и сопоставлять, поэтому вы можете иметь несколько групп безопасности, связанных с отдельными экземплярами или серверами. Чтобы по-настоящему понять ваше состояние безопасности, вам нужно посмотреть на все группы безопасности, связанные с каждым экземпляром. В противном случае у вас будет только частичное представление о том, какой трафик разрешен, а какой из экземпляров касается регулируемых данных ».

— Avishai Wool, Советы по правильному аудиту политик безопасности AWS , AlgoSec; Твиттер: @AlgoSec

5.Распределите группы безопасности по категориям.

«Разбивать группы безопасности по категориям — это хорошо. Например, все порты подключения к БД и веб-серверу в одной группе безопасности, все порты подключения мультимедиа в одной группе безопасности, все порты подключения сторонних производителей в одной группе безопасности и все порты для офиса в одной группе безопасности. Категоризация помогает вам эффективно управлять различными наборами соединений, чтобы вы не испортили свои группы безопасности всякий раз, когда вам нужно изменить некоторые вещи для определенного порта.”

— Чандан Мишра, 10 советов по защите вашего экземпляра EC2 на AWS с помощью групп безопасности , LinkedIn

6. Минимизируйте количество дискретных групп безопасности.

«Взлом учетной записи может происходить из различных источников, одним из которых является неправильная конфигурация группы безопасности. Минимизируя количество дискретных групп безопасности, предприятия могут снизить риск неправильной настройки учетной записи ».

Минимизируя количество дискретных групп безопасности, предприятия могут снизить риск неправильной настройки учетной записи ».

— Сехар Саруккай, Блокировка в облаке: семь лучших практик для AWS , Cloud Security Alliance; Твиттер: @cloudsa

7.Используйте правильные соглашения об именах для ваших групп безопасности.

«Имейте надлежащие соглашения об именах для группы безопасности Amazon Web Services. Соглашение об именах должно соответствовать корпоративным стандартам. Например, он может иметь обозначение: «Регион AWS + код среды + тип ОС + уровень + код приложения»

.Имя группы безопасности — EU-P-LWA001

Регион AWS (2 символа) = EU, VA, CA и т. Д.

Экологический код (1 символ) = P-Production, Q-QA, T-testing, D-Development и т. Д.

Тип ОС (1 символ) = L-Linux, W-Windows и т. Д.

Уровень (1 символ) = W-Web, A-App, C-Cache, D-DB и т. Д.

Код приложения (4 символа) = A001

«Мы используем Amazon Web Services с 2008 года и за эти годы обнаружили, что управление группами безопасности в нескольких средах само по себе является огромной задачей. Правильные соглашения об именах с самого начала — это простая практика, но она сделает ваше путешествие в AWS управляемым ».

Правильные соглашения об именах с самого начала — это простая практика, но она сделает ваше путешествие в AWS управляемым ».

— Хариш Ганесан, Группы безопасности AWS — 27 рекомендаций по передовой практике , LinkedIn

8. Присоединяйте политики к группам, а не к отдельным пользователям.

«Рекомендуется прикреплять политики к группам, а не к отдельным пользователям. Если у отдельного пользователя есть политика, убедитесь, что вы понимаете, почему этому пользователю нужна политика.”

– Руководство по аудиту безопасности AWS , AWS; Твиттер: @awscloud

9. Не открывайте порты для 0.0.0.0/0, если это не требуется.

«Разрешение входящего доступа путем открытия портов для 0.0.0.0/0 в группах безопасности — наиболее частая ошибка профессионалов при предоставлении ресурсов. В конечном итоге пользователи открывают свои облачные сети и подвергают свои облачные ресурсы и данные внешним угрозам ».

— Эяль Познер, Группы безопасности Amazon — 5 важных рекомендаций по составлению списка дел , Stratoscale; Твиттер: @Stratoscale

10.Предоставьте доступ из определенных групп безопасности Amazon EC2 или определенных IP-адресов для любого правила группы безопасности.

«Amazon Relational Database Service (Amazon RDS) имеет конфигурации групп безопасности, которые проверяются явным образом, и выдается предупреждение, если правило для группы безопасности предоставляет или вероятно предоставит чрезмерный доступ к вашей базе данных. Для любого правила группы безопасности рекомендуется предоставлять доступ только из определенных групп безопасности Amazon Elastic Compute Cloud (Amazon EC2) или с определенного IP-адреса.”

— Монали Гош, AWS Security Audit and Best Practices , Centilytics;

11. Создайте группу безопасности по умолчанию для новых экземпляров.

«Когда вы создаете новый экземпляр с помощью Salt, вам необходимо указать группу безопасности по умолчанию. Чтобы избежать нарушения безопасности, создайте группу по умолчанию, которая разрешает только SSH ».

Чтобы избежать нарушения безопасности, создайте группу по умолчанию, которая разрешает только SSH ».

– Рекомендации групп безопасности AWS , TrackIt; Твиттер: @TrackItCloud

12.Ограничьте доступ к группам безопасности EC2.

«Это предотвратит DoS-атаки, грубую силу и атаки типа« злоумышленник в середине ». Кроме того, назначьте свои политики и разрешения управления идентификацией и доступом (IAM) конкретным ролям / группам, а не конкретным пользователям ».

— Сехар Саруккай, 10 способов защиты конфиденциальной информации на AWS , CyberScoop; Твиттер: @CyberScoopNews

13. Создайте отдельных пользователей IAM, затем назначьте их группам, а затем присоедините политики к группам.

«Вы всегда должны создавать отдельных пользователей IAM , добавлять их в группы IAM и присоединять политики IAM к этим группам. Политики определяют права группы , разрешающие или запрещающие доступ к ресурсам AWS. Когда они прикреплены к группам (а не к пользователям), они упрощают точную настройку политики для одновременного воздействия на группу и всех соответствующих пользователей ».

Когда они прикреплены к группам (а не к пользователям), они упрощают точную настройку политики для одновременного воздействия на группу и всех соответствующих пользователей ».

— Евгений Гольдин, AWS IAM Best Practices , MinOps; Твиттер: @MinOpsInc

14.Создавайте группы безопасности вокруг точек доступа, а не конкретных ресурсов AWS.

«По возможности создавайте группы безопасности, ориентированные на точки доступа, а не на конкретные ресурсы AWS. Другими словами, создайте группу безопасности для IP-адресов, связанных с филиалом компании A, филиалом компании B и т. Д., А не группой безопасности, определяющей, какие IP-адреса могут иметь доступ к EC2_A, EC2_B и т. Д. Таким образом, вам нужно только обновить свой правила трафика в одном месте (например, если IP-адрес филиала компании A изменился, вам нужно только обновить группу безопасности филиала компании A вместо поиска в каждом EC2_A, EC2_B и т. д.группы безопасности и обновления правил дорожного движения в каждом месте, где появляется информация о филиале компании A) ».

— Джулия Стефан, Лучшие практики, советы и приемы по управлению архитектурой безопасности , DiamondStream; Твиттер: @ DiamondStream1

15. Будьте осторожны при использовании нескольких групп безопасности.

« Будьте осторожны с несколькими группами безопасности. Вы можете применить несколько групп безопасности к одному экземпляру EC2 или применить одну группу безопасности к нескольким экземплярам EC2.Системные администраторы часто вносят изменения в состояние портов; однако, когда несколько групп безопасности применяются к одному экземпляру, существует более высокая вероятность перекрытия правил безопасности. Например, группа безопасности A открыла порт 80 для всего Интернета. Тем временем группа безопасности B открыла порт 80 для одного IP-адреса. Если вы назначите эти две группы безопасности экземпляру EC2 и измените любую из них, могут возникнуть проблемы. Если вы удалите правила порта 80 из группы безопасности A, группа безопасности B все еще будет иметь порт 80 открытым. Эти ошибки легче обнаружить при небольшом количестве инстансов EC2 или групп безопасности. Чем больше число, тем труднее находить ошибки ».

Эти ошибки легче обнаружить при небольшом количестве инстансов EC2 или групп безопасности. Чем больше число, тем труднее находить ошибки ».

— Руйхай Фанг, Stand Your Cloud: серия по защите AWS , Bishop Fox; Твиттер: @bishopfox

16. Используйте IAM для управления разрешениями на создание и управление группами безопасности, сетевыми ACL и журналами потоков.

«Вы можете использовать AWS Identity and Access Management, чтобы контролировать, кто в вашей организации имеет разрешение на создание и управление группами безопасности, сетевыми списками контроля доступа и журналами потоков.Например, вы можете предоставить это разрешение только администраторам сети, но не персоналу, которому нужно только запускать экземпляры. Для получения дополнительной информации см. Управление доступом к ресурсам Amazon VPC.

«Группы безопасности Amazon и сетевые списки контроля доступа не фильтруют трафик к локальным адресам канала (169. 254.0.0/16) или от них или от них, а также к зарезервированным AWS IPv4-адресам — это первые четыре IPv4-адреса подсети (включая DNS-сервер Amazon адрес для VPC). Точно так же журналы потоков не фиксируют IP-трафик к этим адресам или от них.Эти адреса поддерживают следующие службы: службы доменных имен (DNS), протокол динамической конфигурации хоста (DHCP), метаданные экземпляра Amazon EC2, сервер управления ключами (KMS — управление лицензиями для экземпляров Windows) и маршрутизацию в подсети. Вы можете реализовать в своих экземплярах дополнительные брандмауэры, чтобы блокировать сетевое взаимодействие с локальными адресами канала »

254.0.0/16) или от них или от них, а также к зарезервированным AWS IPv4-адресам — это первые четыре IPv4-адреса подсети (включая DNS-сервер Amazon адрес для VPC). Точно так же журналы потоков не фиксируют IP-трафик к этим адресам или от них.Эти адреса поддерживают следующие службы: службы доменных имен (DNS), протокол динамической конфигурации хоста (DHCP), метаданные экземпляра Amazon EC2, сервер управления ключами (KMS — управление лицензиями для экземпляров Windows) и маршрутизацию в подсети. Вы можете реализовать в своих экземплярах дополнительные брандмауэры, чтобы блокировать сетевое взаимодействие с локальными адресами канала »

— Безопасность , AWS; Твиттер: @awscloud

17.Создайте группу безопасности для открытия баз данных на порту 3306, но не разрешайте доступ к Интернету в целом.

«Вы хотите создать группу безопасности AWS для баз данных, которая открывает порт 3306, но не разрешает доступ в Интернет в целом. Только для вашей группы безопасности веб-сервера, определенной AWS. Вы также можете решить использовать единый блок и группу безопасности, которая разрешает порт 22 (ssh) из Интернета в целом. Все ssh-соединения будут поступать через этот ящик, а внутренние группы безопасности (базы данных и группы веб-серверов) должны разрешать соединения только через порт 22 из этой группы безопасности.

Только для вашей группы безопасности веб-сервера, определенной AWS. Вы также можете решить использовать единый блок и группу безопасности, которая разрешает порт 22 (ssh) из Интернета в целом. Все ssh-соединения будут поступать через этот ящик, а внутренние группы безопасности (базы данных и группы веб-серверов) должны разрешать соединения только через порт 22 из этой группы безопасности.

«При настройке репликации вы будете создавать пользователей и предоставлять права. Вам нужно будет предоставить подстановочный знак «%» для обозначения имени хоста, так как ваш внутренний и внешний IP-адреса будут меняться каждый раз, когда сервер умирает. Это безопасно, поскольку вы предоставляете порт 3306 сервера базы данных только другим группам безопасности AWS, а не интернет-хостам.

«Вы также можете решить использовать зашифрованную файловую систему для точки подключения базы данных, резервных копий базы данных и / или всей файловой системы.Будьте особенно осторожны с наиболее конфиденциальными данными. Если того требуют нормативные требования, выберите хранение очень конфиденциальных данных вне облака и безопасные сетевые соединения, чтобы включить их на страницы приложений ».

Если того требуют нормативные требования, выберите хранение очень конфиденциальных данных вне облака и безопасные сетевые соединения, чтобы включить их на страницы приложений ».

— Шон Халл, Развертывание MySQL на Amazon EC2 — 8 передовых методов , масштабируемые стартапы; Твиттер: @hullsean

18. Держите свои соглашения об именах в секрете.

«Для обеспечения глубокой безопасности убедитесь, что ваше соглашение об именах групп безопасности Amazon Web Services не требует пояснений, а также убедитесь, что ваши стандарты именования остаются внутренними.Пример: группа безопасности AWS под названием UbuntuWebCRMProd не требует пояснений для хакеров, что это производственный веб-уровень CRM, работающий в ОС ubuntu. Иметь автоматизированную программу, обнаруживающую группы безопасности AWS с помощью Regex Pattern, периодически сканирующей активы AWS SG для получения информации, раскрывающей имена, и оповещения SOC / Managed сервисных групп ».

— Хариш Ганесан, 27 лучших практических советов по группам безопасности веб-сервисов Amazon , облако, большие данные и мобильная связь; Твиттер: @ harish21g

19.Закройте ненужные системные порты.

«Экземпляры EC2 могут быть защищены с помощью« групп безопасности ». Это базовый брандмауэр, который позволяет вам открывать и блокировать сетевой доступ к вашему серверу EC2.

«Группы безопасности позволяют ограничивать входящие и исходящие соединения для определенных протоколов (UDP и TCP) для общих системных служб (HTTP, DNS, IMAP, POP, MYSQL и т. Д.), Ограниченных диапазонами IP-адресов, вашим IP-адресом или любым другим местом.

«На серверах Linux наиболее распространенными службами являются SSH, HTTP, HTTPS и MySQL.Давайте посмотрим, как мы можем защитить доступ к этим сервисам с помощью групп безопасности EC2.

«Из консоли управления AWS мы можем добавлять и редактировать правила фильтрации группы безопасности. Посмотрим, как это сделать:

Посмотрим, как это сделать:

- Войдите в Консоль управления AWS.

- Щелкните в левом меню: Группы безопасности.

- Щелкните группу безопасности вашего экземпляра.

- Нажмите «Изменить», чтобы добавить новые правила или настроить существующие ».

— Крис Уиланд, Как защитить виртуальные серверы EC2 , ScaleScale; Твиттер: @scalescalehq

20.Регулярно посещайте свои группы безопасности, чтобы оптимизировать правила.

«Многие организации начинают свой переход к AWS из облака с перемещения нескольких приложений, чтобы продемонстрировать мощность и гибкость AWS. Эта первоначальная архитектура приложения включает создание групп безопасности, которые контролируют сетевые порты, протоколы и IP-адреса, которые управляют доступом и трафиком к их виртуальному частному облаку AWS (VPC). Когда процесс построения архитектуры завершен и приложение полностью функционально, некоторые организации забывают повторно посетить свои группы безопасности, чтобы оптимизировать правила и помочь обеспечить соответствующий уровень управления и соответствия. Отсутствие оптимизации групп безопасности может привести к неоптимальной безопасности с открытыми портами, которые могут не понадобиться, или с набором диапазонов исходных IP-адресов, которые шире, чем требуется ».

Отсутствие оптимизации групп безопасности может привести к неоптимальной безопасности с открытыми портами, которые могут не понадобиться, или с набором диапазонов исходных IP-адресов, которые шире, чем требуется ».

— Гай Денни, Как визуализировать и улучшить безопасность вашей сети путем добавления идентификаторов групп безопасности в журналы потоков VPC , AWS; Твиттер: @awscloud

21. Периодически проверяйте группы безопасности, чтобы выявлять группы, не соблюдающие установленные соглашения об именах.

«Периодически обнаруживайте, предупреждайте или удаляйте группы безопасности AWS, не соблюдающие строгие стандарты именования организации. Также имейте автоматизированную программу, делающую это как часть ваших операций SOC / Managed Service. Как только вы введете этот более строгий контроль, все будет автоматически согласовано ».

— Хариш Ганесан, 27 лучших практических советов по группам безопасности веб-сервисов Amazon , 8 000 миль; Twitter: @ 8KMiles

Общие конфигурации групп безопасности — ArcGIS Enterprise в облаке

Инстансы Amazon Elastic Compute Cloud (EC2) и Amazon Virtual Private Cloud (VPC) могут разрешать сетевой трафик только из источников и портов, определенных в их группах безопасности. Следовательно, вам может потребоваться настроить правила для групп безопасности, соответствующие типам действий, которые вы будете делать со своими инстансами Amazon. В этом разделе описаны некоторые общие параметры группы безопасности, которые вы можете настроить для различных развертываний ArcGIS.

Следовательно, вам может потребоваться настроить правила для групп безопасности, соответствующие типам действий, которые вы будете делать со своими инстансами Amazon. В этом разделе описаны некоторые общие параметры группы безопасности, которые вы можете настроить для различных развертываний ArcGIS.

По умолчанию группы безопасности полностью заблокированы. Вы можете добавить правила в группу безопасности, указав тип разрешенного трафика, порты, через которые он будет разрешен, и компьютеры, с которых будет приниматься обмен данными.Порты, которые вы решите открыть, и тип трафика, который вам нужно разрешить, зависят от того, что вы делаете с экземпляром.

Ниже приведены предложения по именам групп безопасности и правилам, которые вы можете настроить для своих инстансов в консоли управления Amazon Web Services (AWS). Допустимые порты и протоколы могут отличаться в зависимости от политик информационных технологий (ИТ) вашей организации. В приведенных ниже предложениях используются наиболее распространенные номера портов. Если в вашей организации есть ИТ-специалист, проконсультируйтесь с ним или с ней, чтобы разработать лучшую стратегию безопасности для ваших экземпляров.

Если в вашей организации есть ИТ-специалист, проконсультируйтесь с ним или с ней, чтобы разработать лучшую стратегию безопасности для ваших экземпляров.

Разработчики

Рассмотрите возможность создания группы безопасности специально для экземпляров EC2 или VPC, которые вы используете в целях разработки и тестирования. Этот тип группы может разрешить следующий доступ:

- доступ по протоколу удаленного рабочего стола (RDP) через порт 3389 для вашего IP-адреса или диапазона утвержденных IP-адресов в вашей организации (только для Microsoft Windows).

Это позволяет администрировать ваш экземпляр через удаленный рабочий стол Windows. Вы должны использовать нотацию бесклассовой междоменной маршрутизации (CIDR), чтобы указать диапазон IP-адресов (или один IP-адрес), которые могут устанавливать соединения.Например, 0.0.0.0/0 позволяет подключаться всем, тогда как 92.23.32.51/32 позволяет подключаться по одному конкретному IP-адресу. Обратитесь к системному администратору, если вам нужна помощь в получении внешнего IP-адреса вашего локального компьютера.

- Доступ TCP через порт 22 для вашего IP-адреса или диапазона утвержденных IP-адресов в вашей организации (только для Linux).

Открытие порта 22 позволяет вам работать с вашими экземплярами Linux через SSH.

- Доступ TCP через порт 6080 или 6443 для всех (если не используется Elastic Load Balancer) или группы безопасности Elastic Load Balancer (если используется Elastic Load Balancer).

Порт 6080 используется для связи по протоколу HTTP, а порт 6443 используется для связи по протоколу HTTPS с сайтами ArcGIS Server. Если вы не устанавливаете Elastic Load Balancer перед своим сайтом, вам необходимо открыть порт 6080 или 6443 для всех, кто будет использовать ваши разрабатываемые веб-сервисы ArcGIS Server. Если вы используете Elastic Load Balancer, откройте порт 6080 или 6443 для группы безопасности Elastic Load Balancer (который можно обнаружить через Консоль управления AWS и, скорее всего, представляет собой такое значение, как amazon-elb / amazon-elb-sg).

- Доступ с других машин в этой группе.

Это необходимо, чтобы компьютеры ArcGIS Server на сайте могли взаимодействовать друг с другом, а компоненты портала ArcGIS Enterprise — взаимодействовать друг с другом. Это также облегчает обмен файлами.

Производственные экземпляры

После того, как вы разработали и протестировали свое приложение и готовы переместить его на производственный уровень, рекомендуется отключить доступ к удаленному рабочему столу. Если возникает проблема, и вам необходимо войти в систему, вы можете временно изменить конфигурацию группы безопасности, чтобы разрешить себе доступ.Производственная группа ArcGIS может разрешить следующий доступ:

- TCP-доступ через порт 6443 для диапазона IP-адресов (если не используется Elastic Load Balancer) или группа безопасности Elastic Load Balancer (если используется Elastic Load Balancer).

- Доступ TCP через порт 7443 для диапазона IP-адресов.

- Доступ с других машин в этой группе.

Защищенные производственные экземпляры

Если вы хотите использовать шифрованный обмен данными с вашим компьютером, вам следует настроить Elastic Load Balancer на своем сайте, который получает трафик через порт 443, который обычно используется для зашифрованного обмена данными через SSL.Затем настройте балансировщик нагрузки для перенаправления трафика на порт 6443 для сайтов ArcGIS Server с несколькими компьютерами и порт 7443 для порталов ArcGIS Enterprise. В вашей группе безопасности откройте порты, описанные выше, для ArcGIS production.

Часто используемые порты

Ниже приведены некоторые из наиболее распространенных портов, с которыми вы можете работать при создании групп безопасности. Некоторые из этих портов, возможно, не нужно открывать явно; скорее, вы можете просто решить предоставить машинам в вашей группе безопасности полный доступ друг к другу.Если вы хотите разрешить доступ с машин, не участвующих в ваших группах безопасности (например, с настольной рабочей станции в вашем офисе), вам необходимо открыть определенные номера портов.

| Порт | общего назначения |

|---|---|

22 | Подключения через SSH |

80 9000 доступ к серверу нагрузки 4 IS | |

443 | HTTPS-доступ к веб-серверу IIS или балансировщику нагрузки |

445 | Общий доступ к файлам Windows |

3389 9000 | |

3389 9000 9000 Подключения к удаленному рабочему столу Windows | |

6080 | HTTP-доступ к ArcGIS Server |

6443 | HTTPS-доступ к ArcGIS Server |

9442 7443 | |

7443 9443 9443 для порта HTTPS для ArcGIS Server | |

2443 | Связь с ArcGIS Data Store * * Внешние клиенты не имеют прямого доступа к ArcGIS Data Store; подключения проходят через сайт ArcGIS Server, для которого вы создали хранилище данных. |

Брандмауэр Windows включен на любом экземпляре Windows, который вы запускаете с помощью образа машины Esri Amazon. Если вы устанавливаете стороннее приложение, которому требуются порты, отличные от перечисленных выше, убедитесь, что брандмауэр Windows также настроен на разрешение порта.

Для получения информации о дополнительных портах, используемых компонентами ArcGIS Enterprise, см. Следующие страницы:

Отзыв по этой теме?

Группы безопасности — Действия

Создать новую группу безопасности

Обзор

Группы безопасности по сути являются брандмауэрами для серверов в облаке.Они определяют, какие порты открыты, чтобы разрешить входящие подключения к серверу через определенные протоколы. Группы безопасности влияют только на входящую (входящую) связь и не препятствуют серверу инициировать исходящую связь.

Каждому серверу должна быть назначена хотя бы одна группа безопасности. По умолчанию новая группа безопасности, настроенная без связанных правил, запрещает любой доступ к связанным с ней серверам. Вы должны добавить правила, чтобы разрешить входящий трафик на серверы.

Группы безопасностидают вам гибкий способ ограничения доступа к серверу, позволяя устанавливать ограничения, специфичные для определенных протоколов, портов, IP-адресов или их комбинаций.Разрешения, определенные в группе безопасности, носят аддитивный характер; Таким образом, если на сервере есть две группы безопасности, в одной из которых порт 80 открыт, а в другой — порт 80 закрыт, порт 80 будет открыт на , (не закрыт) на сервере.

Используйте следующую процедуру для создания новой группы (или групп) безопасности для использования с серверами в развертываниях.

Предварительные требования

- Для добавления и редактирования групп безопасности требуется роль

security_manager

. См. Роли пользователей.

Роль security_manager

также позволяет запускать отчеты аудита инфраструктуры (которые включают информацию журнала аудита группы безопасности).

ступеней

Создание новой группы безопасности

- Перейти к Управление > Сети > Выберите сеть > Вкладка Группы безопасности > Новая группа безопасности .

Укажите следующую информацию о группе безопасности.

- Имя — введите описательное имя для группы безопасности. (например, ProjectX)

- Описание — дайте полезное описание. (Примечание: требуется для OpenStack)

- Разрешения — Используйте флажки, чтобы создать разрешения брандмауэра для некоторых распространенных портов TCP. Созданное правило разрешит входящую связь с любого публичного IP-адреса . (0.0.0.0/0) Примечание : Вы можете создать дополнительные правила брандмауэра, выполнив следующие несколько шагов.

3. Щелкните Создать .

Добавить разрешения на основе IP

Все разрешения брандмауэра применяются к входящей связи. Создайте правило для определенного порта или диапазона портов. При необходимости создайте дополнительные правила.

- Если вы создаете трехуровневое развертывание, см. Раздел Настройка нескольких групп безопасности для многоуровневого развертывания, чтобы убедиться, что вы создаете соответствующие правила брандмауэра для вашего типа эталонной архитектуры.

Перейдите на вкладку Информация группы безопасности.Создайте новое правило брандмауэра в разделе

Permissions

.

- Выберите протокол IP (TCP, UDP, ICMP). Примечание : Для ICMP используйте -1 в качестве подстановочного знака (то есть все типы и коды ICMP).

- Определите уровень доступа IP , используя нотацию CIDR. Например, чтобы разрешить любые IP-адреса, введите:

0.0.0.0/0. - Определите порт или диапазон портов.Чтобы открыть один порт, введите номер порта в оба поля. ( Примечание : для OpenStack порт должен быть больше нуля.)

- Добавьте полезное описание для правила брандмауэра.

3. Щелкните Добавить . Предупреждение! — Изменения разрешений брандмауэра применяются немедленно и повлияют на все запущенные экземпляры, использующие группу безопасности.

4. При необходимости повторите шаги, описанные выше, чтобы добавить дополнительные правила брандмауэра.

Добавить разрешения на основе группы

Используйте функцию Добавить группу

для добавления групп безопасности в другие группы безопасности или для добавления группы безопасности к самой себе.Эта функция предоставляет права доступа на уровне группы, которые применяются ко всем серверам в добавленной группе. См. Раздел Добавление группы безопасности в другую группу безопасности или Добавление группы безопасности к себе.

Устранение неполадок групп безопасности

При возникновении проблем со связью с серверами в развертывании может потребоваться устранение неполадок в настройках группы безопасности. Ниже приводится список общих проблем, часто связанных с установкой и настройкой групп безопасности.

- Порты открываются неправильно

- Нет доступа к сайту? Порт 80 может быть закрыт.

- Сеансы SSH терпят неудачу? Порт 22 может быть закрыт. (Для образов машин, не поддерживающих RightLink, неправильные или отсутствующие ключи SSH могут также повлиять на работу и вывод из эксплуатации RightScripts.)

- Нет поддержки SSL? Порт 443 может быть закрыт.

- Случайное использование / 32 в нотации IP-адреса CIDR вместо менее ограничительного / 0.

- Если на вашем сервере открыто слишком много портов, возможно, вы указали диапазон портов при попытке указать один порт в своей группе безопасности (например,g., порты с 80 по 8000 вместо только портов 80 и 8000).

- Если серверы в группе безопасности не обмениваются данными правильно, вам может потребоваться либо явно открыть коммуникационные порты для всех IP-адресов, либо добавить группу безопасности к себе, что позволяет всем серверам в группе безопасности взаимодействовать друг с другом. .

Добавить группу безопасности к себе

Обзор

Серверы в одной группе безопасности могут взаимодействовать друг с другом как по частным, так и по общедоступным IP-адресам, через порты, которые явно открыты для этих адресов в группах безопасности серверов.